[サイバーセキュリティ最前線]開発現場に求められるセキュリティ対策とは

コスト最適化と自動化による現実的なセキュリティ統合の考え方を解説

コスト最適化と自動化による現実的なセキュリティ統合の考え方を解説

デジタルサービスとモノづくりが融合する現代において、開発環境自体がサイバー攻撃の対象となっています。製造工程における部品調達を含むサプライチェーン全体でのセキュリティ対策(サプライチェーンリスクマネジメント)の必要性が高まっており、これに伴い内外ステークホルダーからのSBOM(Software Bill of Materials)提出要求、脆弱性情報の開示義務、セキュリティ対策情報の報告義務などの規制強化が進んでいます。また、AIやIoTの普及により開発部門はこれまで以上にセキュリティ品質に対する責任を求められています。

本コラムでは、「ShiftLeft」「DevSecOps」「CI/CDセキュリティ統合」といったキーワードを中心に、コスト最適化と自動化による現実的なセキュリティ統合の考え方を提示します。

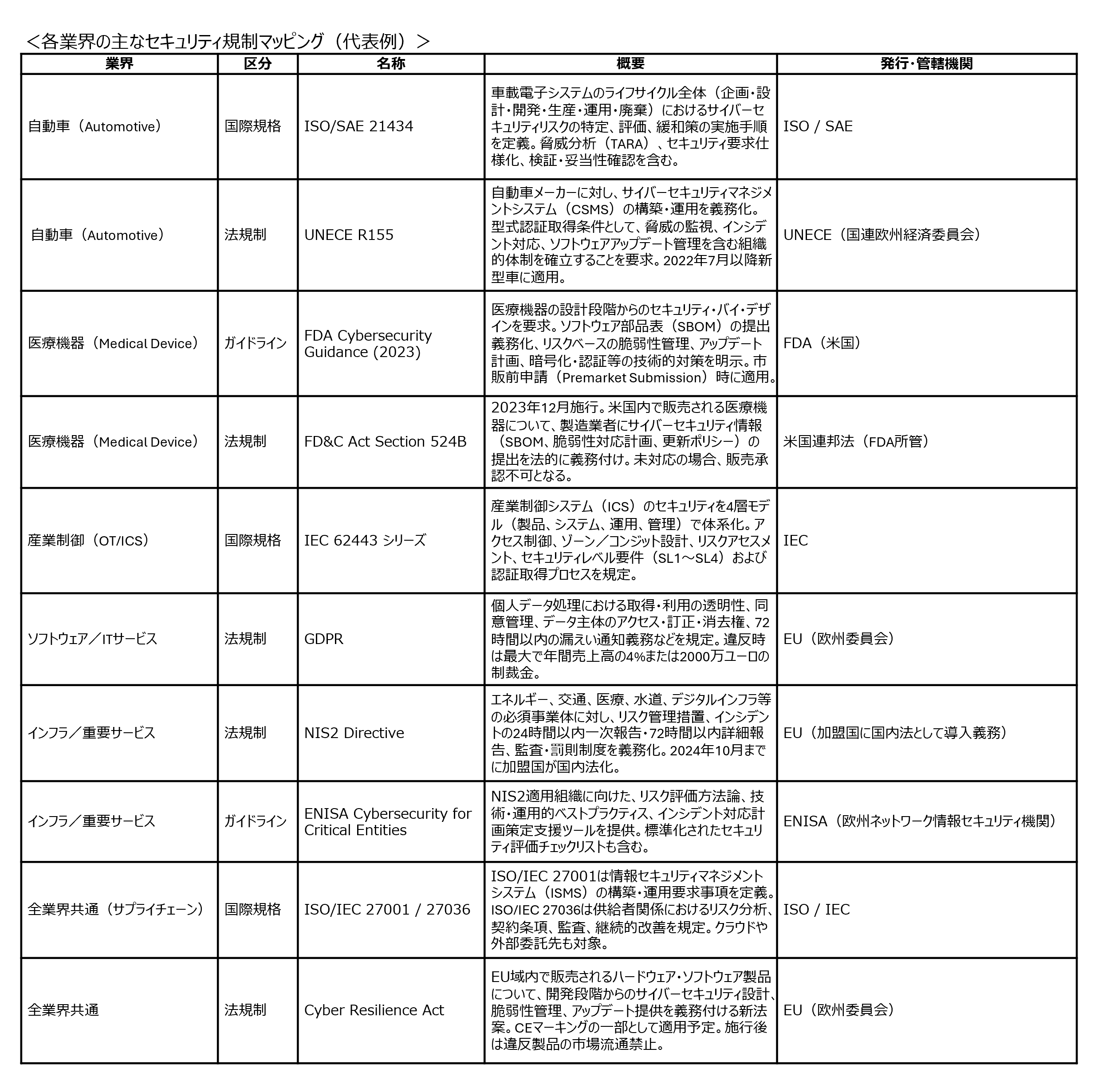

業界別セキュリティ要求の高まり

各業界におけるセキュリティ要求は、法規制や市場構造の違いによって異なります。たとえば、医療・自動車業界では、安全性(セーフティ)に関する厳格な要件がセキュリティ対策の根幹を形成しています。一方、ITサービスではGDPRなど個人情報保護関連の法規制の影響が強く、B2B取引では契約段階や運用時など様々な場面でセキュリティ対策の実施状況を証明することが求められるケースが増えています。

主要な脅威とトレンド

開発プロセスにおける主な脅威トレンドとしては、「ソフトウェアサプライチェーン攻撃」「開発環境の侵害」「AI関連の新興脅威」などが挙げられます。これらの脅威は単一の脆弱性にとどまらずではなく、開発プロセス全体に関わるヒューマンエラーやシステム構成の不備など、複合的な要素を標的とする点が特徴です。そのため、従来型のセキュリティ対策だけでは不十分で、より包括的かつ早期の対策が求められています。

・ビルドサーバへのマルウェア感染

・コードリポジトリへの不正アクセスによるソースコード改ざん

・CIツールの設定ミスによる情報漏洩

開発プロセスの初期段階でセキュリティ対策が不十分な場合、このような攻撃を受けても気づかず、製品リリース後に重大な被害へとつながる可能性があります。

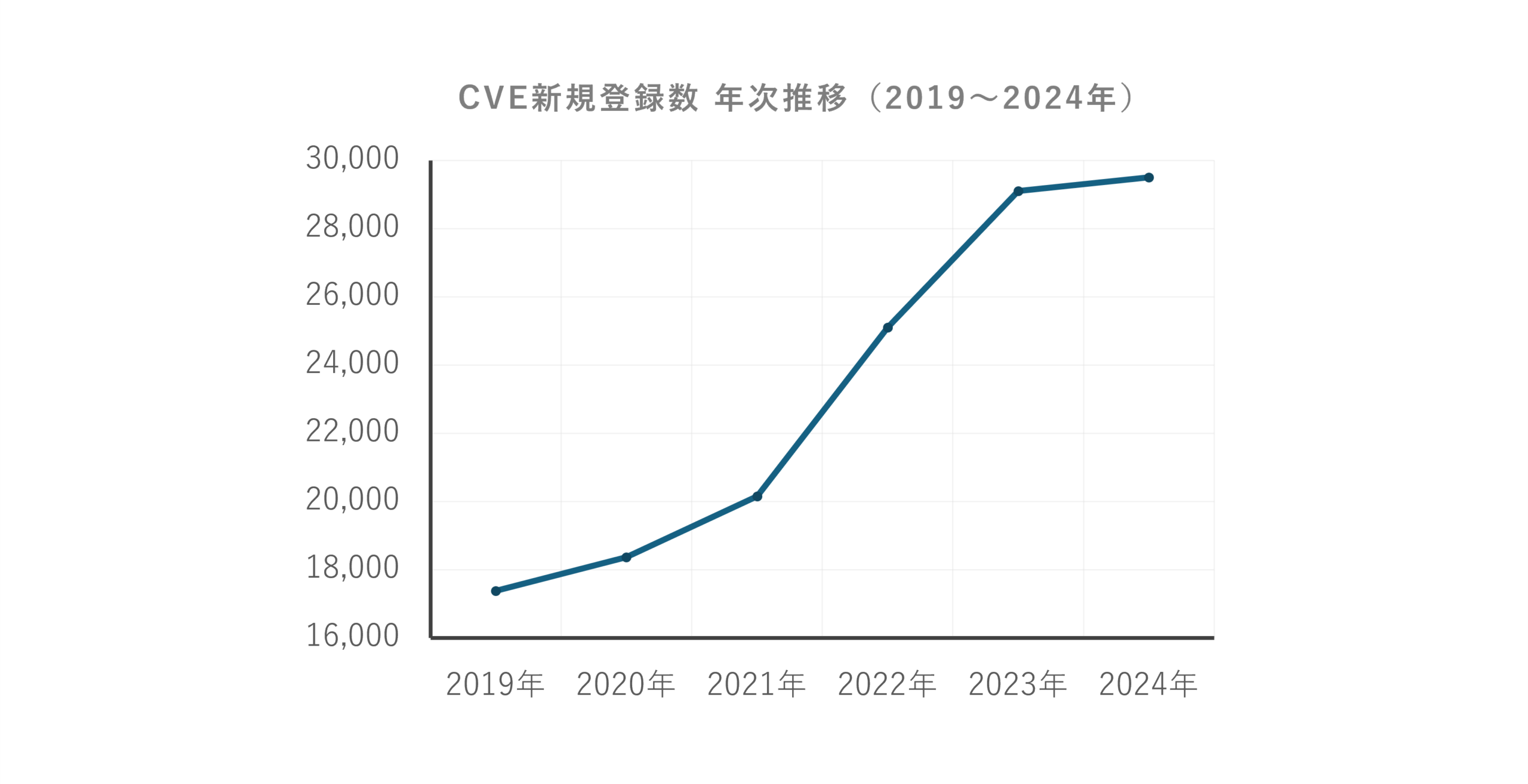

またOSS(オープンソフトウェア)に含まれる脆弱性が報告される件数は年々増加の一途をたどっており、これらの対策を開発プロセスに組み込む事の重要性がますます高まっています。

年々増加傾向にある要因としては次の様な背景が考えられます 。

〇製品・ソフトウェアの複雑化

IoT化・クラウド化の進展により、コードの規模が拡大し、依存関係もより複雑化しています。これにより、脆弱性の発生や検出が困難になる傾向にあります。

〇脆弱性発見手法の高度化

自動スキャナーやAIによるコード解析技術の進化、セキュリティ研究の活発化により、これまで見逃されていた脆弱性が発見されるようになっています。

〇脆弱性情報公開の促進

米国CISAやEUのNIS2指令など、政府や業界による規制強化により、脆弱性の報告・公開が義務化されるケースが増えています。

〇サプライチェーン経由の脆弱性検出

SBOM(Software Bill of Materials)の普及により、部品レベルでの脆弱性の特定が容易になり、検出件数が増加しています。

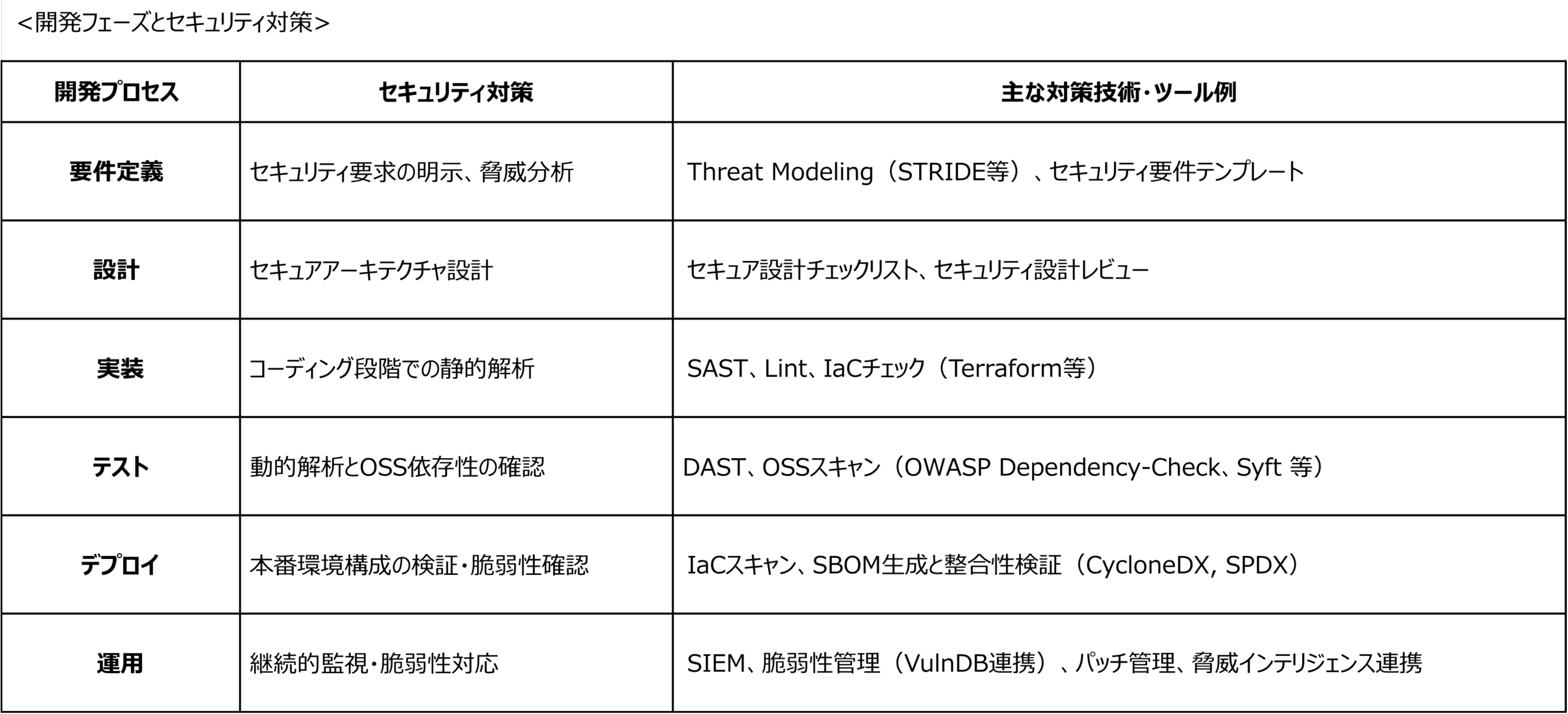

開発ライフサイクルに沿ったセキュリティ設計

• CI/CDパイプラインへのセキュリティ統合:

自動ビルド・テストに加え、セキュリティツールをパイプラインに組み込みます。たとえば、静的解析(SAST)ツールをコードコミット時に実行してコードの脆弱性を検出し、動的解析(DAST)ツールをステージング環境で実行して稼働中のアプリケーションの脆弱性を特定します。また、依存関係スキャン(SCA)により、OSSライブラリに含まれる既知の脆弱性を自動的にチェックします。

• セキュリティテストの自動化:

セキュリティテストを自動化することで、フィードバックサイクルを高速化し、脆弱性を早期発見と迅速な修正を可能にします。

• インフラ・構成管理のコード化(IaC):

セキュリティ設定をコードとして管理することで、環境差異や設定ミスを低減します。これにより、インフラのセキュリティレベルを均一に保つことができます。

• モニタリングとログ解析:

運用段階での脆弱性の検知やインシデント対応体制の構築を継続的に行います。

• セキュリティ意識の醸成・教育:

開発・運用チームにセキュリティ意識を浸透させ、継続的なトレーニングを通じて、組織全体のセキュリティレベルの向上を目指します。

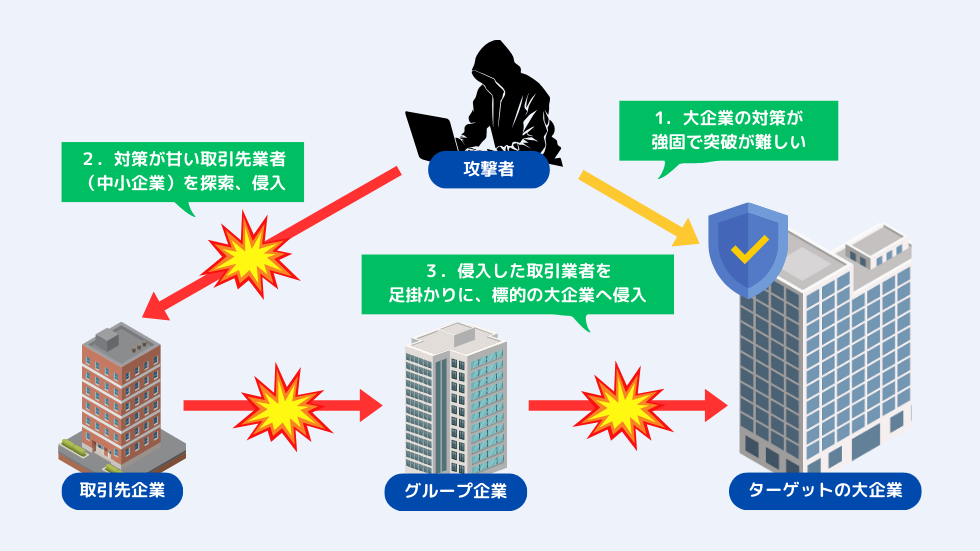

ソフトウェアサプライチェーンリスクと管理手法

現代の製品サプライチェーンはグローバルな取引と多層的な調達構造により非常に複雑化しており、供給先のセキュリティレベルが全体の安全性に大きな影響を及ぼします。近年では、供給先の脆弱性を悪用したマルウェア混入などのサプライチェーン攻撃が高度化・多様化しており、事業継続リスクが増大しています。こうした状況に対し、米国の「NIST SP 800-161」や欧州の「Cyber Resilience Act(CRA)」など、国際的にサプライチェーンのセキュリティ管理に関する規制やガイドラインが強化されています。

特に、SBOM(Software Bill of Materials)への要求が高まっている背景には、この国際的な規制強化が大きく影響しています。CRAなどの新たな法案では、ソフトウェア製品の安全性証明する手段としてSBOMの提出が義務化される動きがあり、サプライチェーン全体の透明性確保が急務となっています。

リスクベースアプローチによる管理手法

サプライチェーンリスクマネジメントの導入にあたっては、NIST SP 800-161やISO/IEC 27036といった国際的なガイドラインに基づくリスクベースアプローチが推奨されます。

1. 可視化とリスク評価: まずはサプライヤーや調達品のリストアップとリスク評価を実施します。重要度やセキュリティレベルを基準に優先順位を付け、リスクの高いサプライヤーを重点管理対象とします。

2. 段階的な導入: 初期段階では最も重要な取引先から対策を開始し、継続的に評価を行いながら対象範囲を拡大していきます。

3. 透明性の確保: サプライヤーとの情報共有やセキュリティ要件の明示、定期的な監査・評価を実施します。

開発・製造部門およびマネジメントに向けた対策

• 管理体制の強化:マネジメント層が評価プロセスを推進し、調達・セキュリティ・法務部門が連携する体制を構築します。

• セキュリティ要件の明確化と契約強化:開発・製造段階で使用される部品やソフトウェアのセキュリティ要件を明確に定義し、契約にインシデント対応義務などを盛り込みます。

• 脆弱性管理とSBOM活用:SBOMなどを活用し、製品に含まれるソフトウェア部品を可視化。継続的な脆弱性情報を収集し、迅速な対応体制を整えます。

• 教育・意識向上:マネジメント層も含めた定期的な研修やワークショップを通じて、サプライチェーンリスクへの理解と対応スキルを高めます。

• インシデント対応体制の整備:サプライヤーとの協力体制を強化し、緊急時の連絡フローや対応プロセスを事前に策定します。

変革期におけるセキュリティ統合の羅針盤

これらの変革は一朝一夕には実現しませんが、小さな成功を積み重ねることで、大きな変革へとつながります。本コラムで示したように、サイバーセキュリティはもはや単なる技術的対策ではなく、企業の持続的成長に不可欠な経営課題です。サイバー攻撃の高度化、サプライチェーンリスクの複雑化、そして規制強化に対応するためには、「セキュリティは事後対応」という旧来の考え方を捨て、開発ライフサイクル全体にセキュリティを組み込むDevSecOpsと、サプライチェーンを視野に入れたリスクベースの管理体制の構築が必要です。

この変革を成功させるために、以下の3つの戦略的視点を提言します。

1. 経営層主導によるセキュリティ文化の醸成

経営層がセキュリティリスクを理解し、部門間の連携を促し、セキュリティ要件を契約に明記するなど、組織全体のセキュリティ意識を高める文化を醸成することが不可欠です。

2. 自動化と透明性の最大化

手作業によるセキュリティチェックには限界があります。CI/CDパイプラインへのセキュリティツールの自動統合や、SBOMを活用したソフトウェア部品の可視化は、コストを最適化し、迅速な対応を可能にします。

3. 段階的かつ継続的な改善のサイクル

国際的なガイドラインに準拠し、リスクの高いサプライヤーから段階的に対策を導入する「リスクベースアプローチ」が効果的です。一度限りの対策ではなく、継続的な評価と見直しを通じて、変化する脅威に適応し続けることが重要です。

セキュリティの統合は、企業の信頼と競争力を高めるための「攻めの経営戦略」です。これらの指針を羅針盤として、セキュリティ課題を乗り越え、持続可能な成長を実現していきましょう。

お問い合わせ・ご相談

- 株式会社ヴェス

-

- 本社

- 東京都渋谷区恵比寿 4-20-3

恵比寿ガーデンプレイスタワー8階 - TEL:03-6277-0440

- FAX:03-5794-3742